Мессенджеры

1. Wickr me

2. Signal

3. Telegram

Связь

1. NordVPN

2. ProtonVPN

3. Orbot

4. Psiphon

Шифрование

Работа за компьютером

Если есть компьютер на неоккупированной территории

Телефон и мобильные приложения

Геолокация и безопасность

Регистрация “фейковых» аккаунтов и мессенджеров

Двухэтапная аутентификацияПароли

Итого

Предисловие о необходимости данного материала

Меня зовут Константин Рыженко, я журналист, сейчас нахожусь в оккупированном российской армией Херсоне.

Я читал и смотрел много рекомендаций для журналистов, которые работают в условиях тоталитарных режимов и в странах с высоким уровнем цензуры. Но если там большая доля опасности приходится на техническую часть коммуникаций, то в моем случае есть большой риск физического доступа к данным.

Конечно, защищать свои устройства с помощью программно-технических средств нужно, но в серой зоне законов и правил все работает немного иначе.

Например, военные могут остановить маршрутку и проверить у всех телефоны или приехать к вам домой. В очереди в магазине у вас могут вырвать из рук телефон, потому что им что-то могло показаться подозрительным.

Власти Украины с первых же дней войны запустили чат-боты в телеграмм, куда можно отправить данные о расположении и перемещении российских войск.

Для этого нужно постараться сфотографировать их месторасположение или технику, отправить фотографию с GPS-координатами и с комментарием к ситуации, в которой вы их увидели. Получается, каждый человек, у которого есть телефон с камерой, становится “глазами» разведки.

Из-за телефонной партизанщины войска рф несут большие потери, поэтому они ищут в телефонах фотографии, проверяют чат-ботов, ищут подозрительные переписки с ВСУ, СБУ, ГУР и т д…

Даже если вы удалите телеграмм, вас могут заставить его установить, активировать и проверить. Могут проверять телефонную книгу, спрашивать об определенных контактах, заставлять писать/звонить им. Наличие “сомнительного», на их взгляд, контакта может послужить причиной ареста.

По мере нахождения в регионе, по ходу войны методы поиска военных, АТОшников, членов ТРО, активистов, партизан, журналистов и других несогласных с русской агрессией стали выходить на новый уровень.

Рашисты начали подключать свои вышки связи и заводить “крымских» провайдеров. Это дает им потенциальную возможность знать, что человек делает в сети, что его интересует, какие новости он читает, с кем и о чем переписывается. Любимые фильмы, сериалы, книги, да хоть жанр порно, если потребуется.

Поэтому я решил написать такой мануал – из двух составляющих, которые работают в комбинации.

Первая составляющая – программно-технические средства защиты своих данных. Вторая – методы обращения со своим устройством.

На все ваши аккаунты в фейсбук, инстаграм, Gmail, telegram и Whatsapp поставить двухфакторную аутентификацию, удалить их c телефона, купить “левую» сим-карту, на вашу “родную» симку поставить пароль и спрятать.

Желательно все загрузить в облачное хранилище и спрятать пароль от него или загрузить его на флешку, спрятать в надежном месте или отдать доверенному лицу, которое находится на безопасной территории.

В итоге у вас должен остаться пустой телефон и ноутбук, без прошлого и без истории.

Проговорите с ними, что связь будет теперь осуществляться по-другому, через другие приложения и с определенными правилами.

Например, если вы предварительно не отправите сообщение – от вас трубку не брать. Или при разговоре должно быть бытовое кодовое слово. Когда вы связываетесь с человеком, вы или он должны друг друга спросить бытовую вещь, незаметную для человека, который может принуждать вас или вашего собеседника к общению.

К примеру, вы созвонились или списались с человеком. Он вас спрашивает “как дела?», вы ему отвечаете “голова болит» – это значит, что с вами все нормально. Если вы сообщаете, что с вами все хорошо, например “я в порядке» – такое сообщение имеет обратный эффект, ваш собеседник понимает, что с вами что-то случилось и при вашем диалоге присутствуют посторонние люди, которые заставляют его вести общение.

Обычно у человека есть телефон и ноутбук или компьютер. Я предлагаю такой набор программ и решений: на телефон, с которым вы ходите в город, устанавливаете критический минимум приложений. И регистрируете их на одноразовые номера.

Мессенджеры

В качестве приложения для общения я рекомендую три приложения.

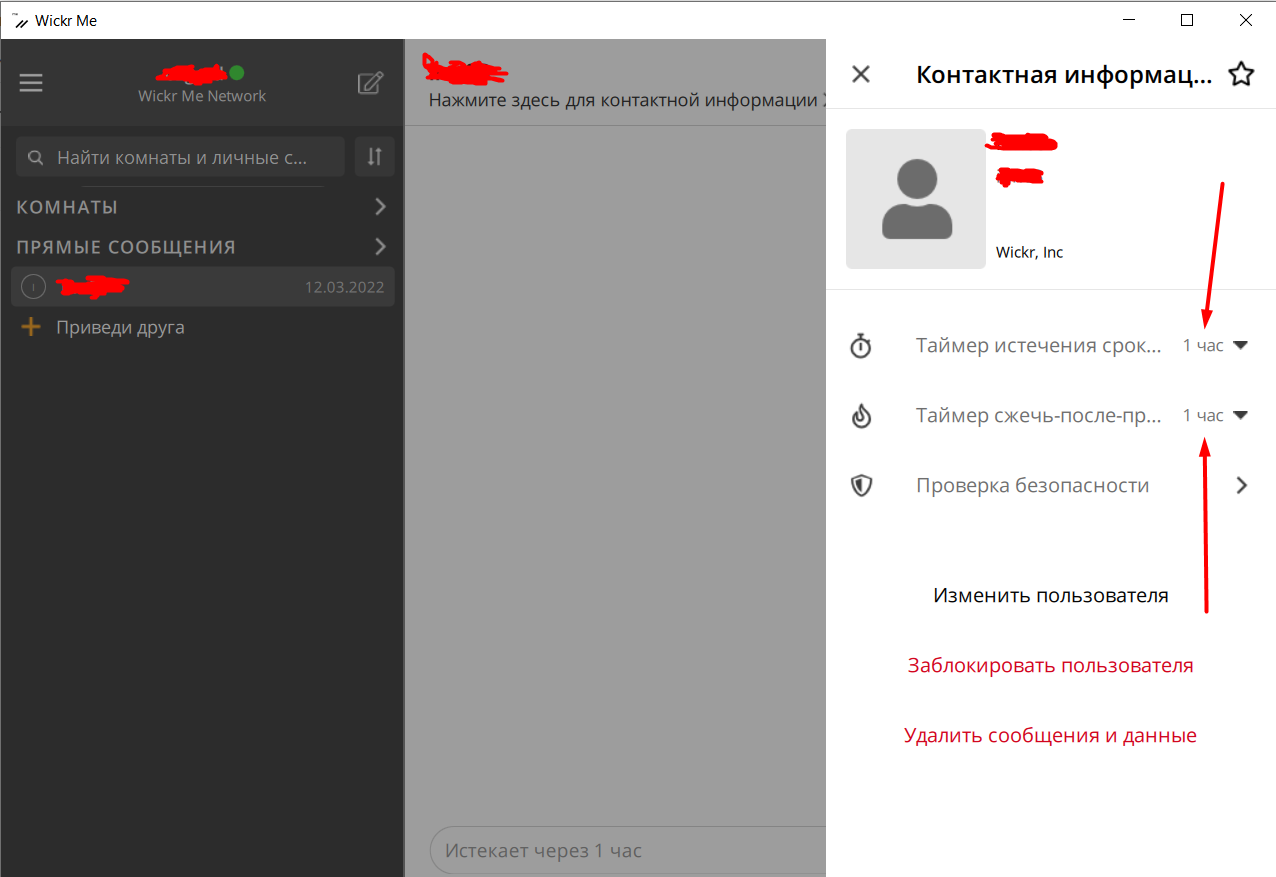

1. Wickr me

Wickr me – приложение для переписок. Это приложение возглавляет рейтинг самых безопасных мессенджеров и имеет ряд преимуществ.

Плюсы:

+ Для регистрации в нем не требуется ввод личных данных (телефон, почта). Вы регистрируетесь только по логину и паролю. Находите собеседника тоже только по логину. Вы можете в случае опасности выйти/удалить приложение – и без вашей помощи никто не сможет, как в других приложениях, переактивировать его смс-кой на номер телефона.

++ Есть возможность персональной двойной настройки чатов. Вы можете установить таймер автоудаления сообщения после его прочтения. Вторая – срок жизни самого сообщения. В этой настройке вы можете задать автоудаление по истечении времени независимо от того, прочитал его ваш собеседник или нет. Удобства этих функций очевидны.

Минусы

– Минус в том, что иногда можно прозевать сообщение – и оно автоматически удалится. Так вы рискуете попустить что-то важное, но тут просто нужно быть внимательнее.

– Плохое качество связи при звонках, нейдобно отправлять файлы и медиа.

2. Signal

Signal – приложение для звонков. Самое разрекламированное касательно безопасности, но из-за привязки к номеру телефона я чуть более скептически к нему отношусь в плане физической безопасности. Хотя в нем есть функционал, подобный тому, что имеется в приложении Wickr me. В рейтингах безопасности приложений Signal занимает обычно второе место. Благодаря своей популярности и хорошему качеству связи для звонков. Его лучше всего использовать именно для звонков.(Минус в том, что его часто особенно тщательно проверяют русские солдаты).

3. Telegram

Telegram – приложение для передачи файлов. В качестве надежного мессенджера для общения специалисты достаточно прохладно относятся к нему, так как по умолчанию оно не имеет сквозного шифрования. В то же время это самый распространенный и удобный мессенджер, так как несет в себе функцию социальной сети. Я рекомендую использовать его как бесплатный файлообменник (через него можно передать файлы размером до 2 гигабайт) и как новостную ленту. Важно – перед тем, как передавать какие-то файлы, нужно загрузить их в архив, например, с помощью программы Winrar, и поставить на него пароль, потом пароль передать через Wick me.

Связь

Нет смысла описывать техническую часть перехвата сообщений и сниффинг-трафика. Для этого есть как минимум хабр и разного рода форумы поклонников Linux kali.

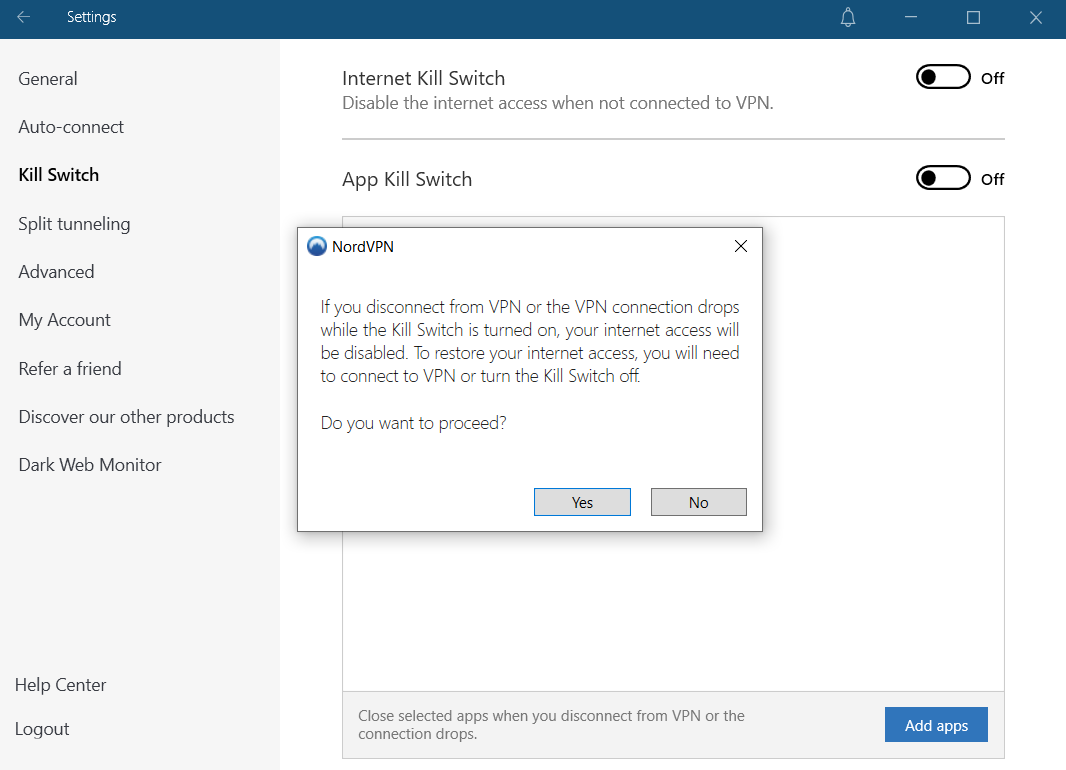

Вообще, на мой скромный взгляд, VPN лучше использовать всегда. Последние 4 года я постоянно использую платный сервис NordVPN.

В настройках приложения указано, без VPN соединения ограничить доступ в интернет. Другими словами я в интернете или через VPN или без интернета.

Вот список VPN-приложений, которые, на мой взгляд, можно использовать. Относительно остальных затрудняюсь сказать. Сейчас много фейковых VPN-сервисов, которые существуют для того, чтобы создать у вас ложное чувство безопасности, а на самом деле передать ваши данные и трафик ФСБ.

1. NordVPN

Платный, мультиплатформенный сервис

2. ProtonVPN

Условно-бесплатный, мультиплатформенный сервис, нужна регистрация

3. Orbot

Бесплатный (только на телефон) iPhone, Android

4. Psiphon

Условно бесплатный, мультиплатформенный сервис

При этом, несмотря на постоянно активный VPN, рекомендую работать в ТОР браузере.

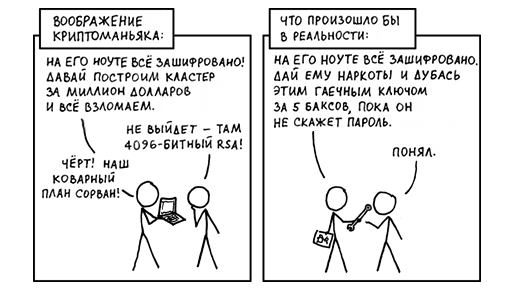

Шифрование

Тут все просто и сложно одновременно. Почему-то, когда человек шифрует свой компьютер, он начинает верить в свою неуязвимость в киберпространстве.

В какой-то мере это так, aes-шифрование действительно считается крайне надежным при пароле соответствующей длины, но это если вы живете в мирное время в правовом государстве.

По факту – если у вас украдут или отберут зашифрованный ноутбук/компьютер, а вы останетесь на свободе или в безопасности, будет крайне сложно получить данные, зашифрованные на устройстве.

Но если вас поймали с ноутбуком/компьютером, скорее всего, вас или ваших близких подвергнут пыткам, чтобы получить пароль. Поэтому крайне важно соблюдать правила работы с устройством. Об этом – в следующем блоке.

Конечно, это не значит, что компьютер/ноутбук/телефон не нужно шифровать. Это всего лишь, так сказать, базовый уровень цифровой гигиены.

Возьмите какую-то цитату или строчку из книги/песни, включите на компьютере английскую раскладку и напишите ее, вместе с пробелами и запятыми.

Например, фраза: “Ну и кто здесь будет новеньким зайкой» у вас будет выглядеть @Ye b rnj pltcm ,eltn yjdtymrbv pfqrjq@.

Обязательно соблюдайте регистр. Желательно добавить пару цифр в начало и в конец. Если вас забрали с компьютером, имейте в виду: скорее всего, вас заставят сообщить пароль.

Работа за компьютером

Если есть компьютер на неоккупированной территории

Лучше всего, если есть два компьютера. Особенно, если один из них находиться на неоккупированной территории. На оба компьютера вы ставите программу Team viewer.

Когда вам нужно поработать, подключаетесь по удаленному доступу к компьютеру, который в безопасности, делаете там все, что вам нужно, и отключаетесь, выходя из аккаунта.

Идеально, когда на той стороне есть человек, который каждый раз вам диктует новый пароль. Это, конечно, сложнее, но гораздо безопаснее – у вас абсолютно пустой компьютер.

Если у вас только один ПК – поставьте на него виртуальную машину. Вот достаточно неплохая инструкция, как ею пользоваться.

Отдельный совет: если существует критический риск, что в ближайшее время вас могут взять, заранее позаботьтесь о том, чтобы жесткий диск ноутбука/компьютера можно было достать в течении 30 секунд.

Важно! Отрепетируйте свои действия таким образом, чтобы вы могли уничтожить свои накопители не более, чем за 40-60 секунд. Внимательно продумайте механику социальных контактов – в какой момент вас могут попытаться взять? Если будут ломать дверь, это небольшая фора времени. Если вы выходите из дома, лучше спрятать жесткий диск и устройства неподалеку от дома. Вас могут поймать, например, в магазине и заставить идти домой или самостоятельно забраться к вам домой в поисках устройств. Моделирование ситуаций и ваших действий в них поможет вам справиться с паникой и растерянностью. И вы будете иметь четкий алгоритм действий, что делать, если…

Например. Стук в дверь. Вы видите в глазок военных. Телефон сломать, смыть. Жесткий диск вырвать, разбить, смыть – и тогда только открывать.

Не жалейте вещей. Вы их сможете еще купить, а здоровье – вряд ли.

Желательно иметь запасной SSD с копией данных и аккаунтов, иначе существует риск надолго лишиться связи. Но это по возможности.

Конечно, к вам будут вопросы: почему вы так поступили и что было на уничтоженных устройствах? Но это будут лишь невнятные предположения и невозможность получить доступ к чему-либо, чтобы получить “веский повод» для каких-то действий. А бить и пытать будут в любом случае. Вопрос в том, насколько сильно и к чему это может привести. В таком случае нужно четко объяснять, что у вас была такая система безопасности – и теперь вы не сможете получить доступ к своим аккаунтам, как бы вам того не хотелось. Таким образом, они поймут, что пытать вас и что-то из вас “выбивать» просто бессмысленно.

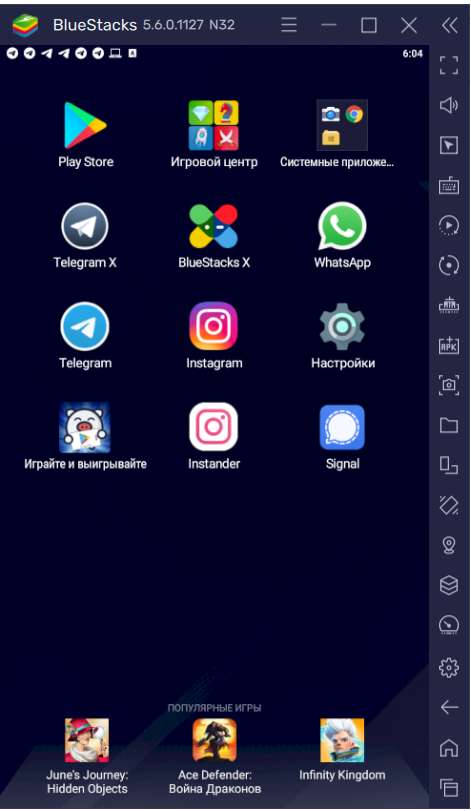

Телефон и мобильные приложения

Как уже говорилось выше, телефона вообще лучше не иметь. А если и иметь, то пустую болванку, на которой толком ничего нет. Но телефон часто нужен. Например, из-за мессенджеров для общения. Signal, Whatsapp, мобильный банкинг не будут работать без телефона.

По факту это тот же мобильный телефон, только без симкарты и виртуальный. Рекомендуется установить его на удаленный компьютер или на виртуальную машину.

Выглядит программа таким образом.

По умолчанию в ней установлены игры, но на работоспособность они не очень влияют, поэтому их можно игнорировать. При необходимости программу можно удалить вместе с виртуальной машиной или физически сломать жесткий диск. Правда, в таком случае вы полностью лишаетесь связи и возможности её восстановить.

На сам компьютер лучше поставить дескопные варианты этих же приложений. В приложении сложно работать с виртуальной клавиатурой.

Геолокация и безопасность

Если у вас есть физический телефон, с которым вы выходите на улицу, отправьте своим близким трансляцию вашей геолокации. Это можно сделать в приложении google maps или в telegram. Предварительно проговорите с вашими близкими, куда вы собираетесь идти и сколько это должно занять времени. Если вас куда-то заберут или с вами что-то случиться, по крайней мере, будет известно, где вы находитесь или в какую сторону вас повезли.

Регистрация “фейковых» аккаунтов и мессенджеров

Еще одним методом перестраховки для вас станет регистрация всех способов связи не на свой номер. Технические возможности врагов иногда позволяют перехватывать ваши смс. Также может случиться, что они получат доступ к вашей сим-карте.

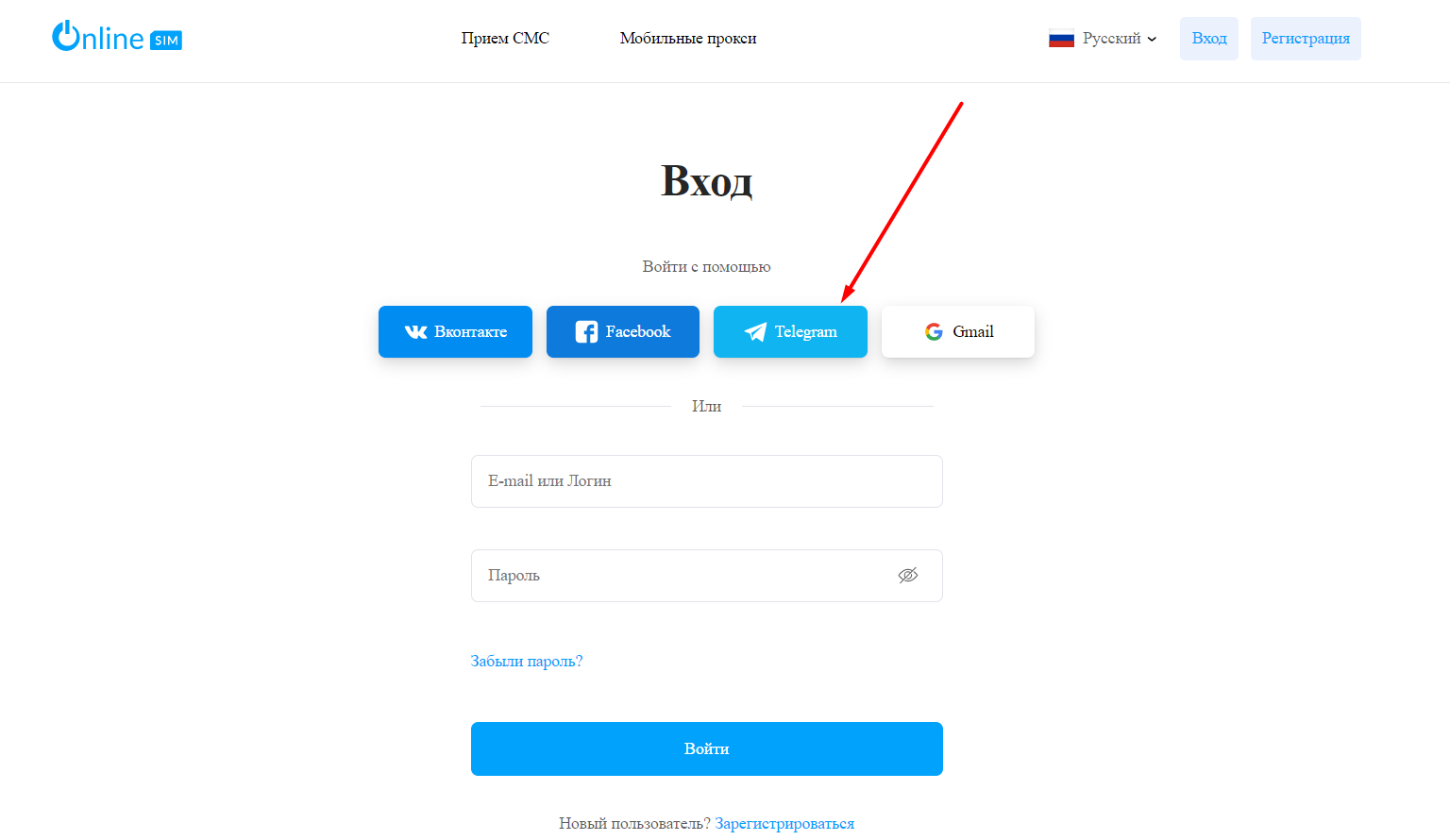

Не могу не порекомендовать сервис виртуальных мобильных номеров: хоть и русский, но, пожалуй, один из лучших. Кстати, большинство сервисов для приема смс – русские. Но в нашем случае: «врага – его же оружием».

Я использую onlinesim.ru. Его преимущество в том, что при соблюдении определенных правил там можно анонимно закупить номера телефонов для регистрации любого аккаунта, на номер любой страны.

Анонимно это делается так. Покупаете сим-карту в переходе. Регистрируете на нее Телеграмм. Можно использовать сервисы публичных бесплатных смс-регистраций. Их можно загуглить, но на всякий случай небольшой список:

https://www.freeonlinephone.org

https://www.receivesmsonline.net

https://sms.sellaite.com/index.php#phone_list

Скорее всего, вы проклянете тот момент, когда поленились сходить за сим-картой, но на подобных сайтах такая высокая текучка смс, что отследить, кто и куда регистрировался, просто нереально. Тем более вы выходите в сеть с ТOR + VPN.

Авторизуетесь на сайте через этот фейковый Телеграмм.

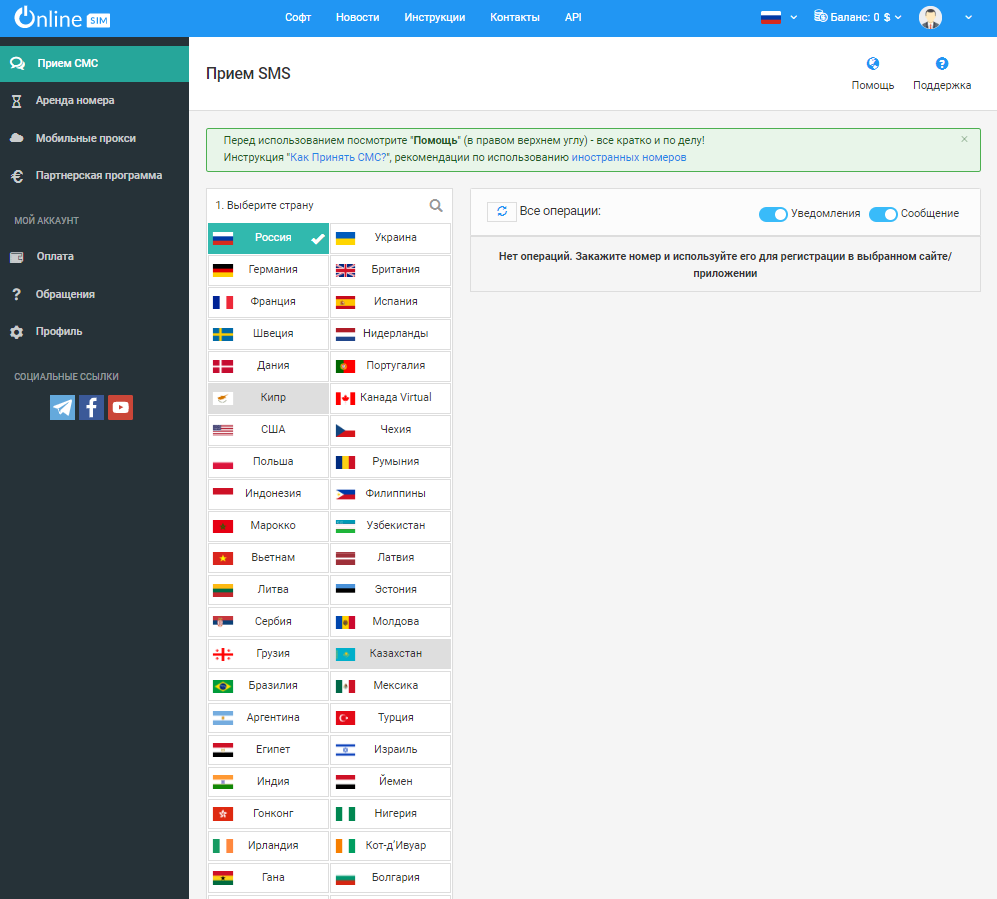

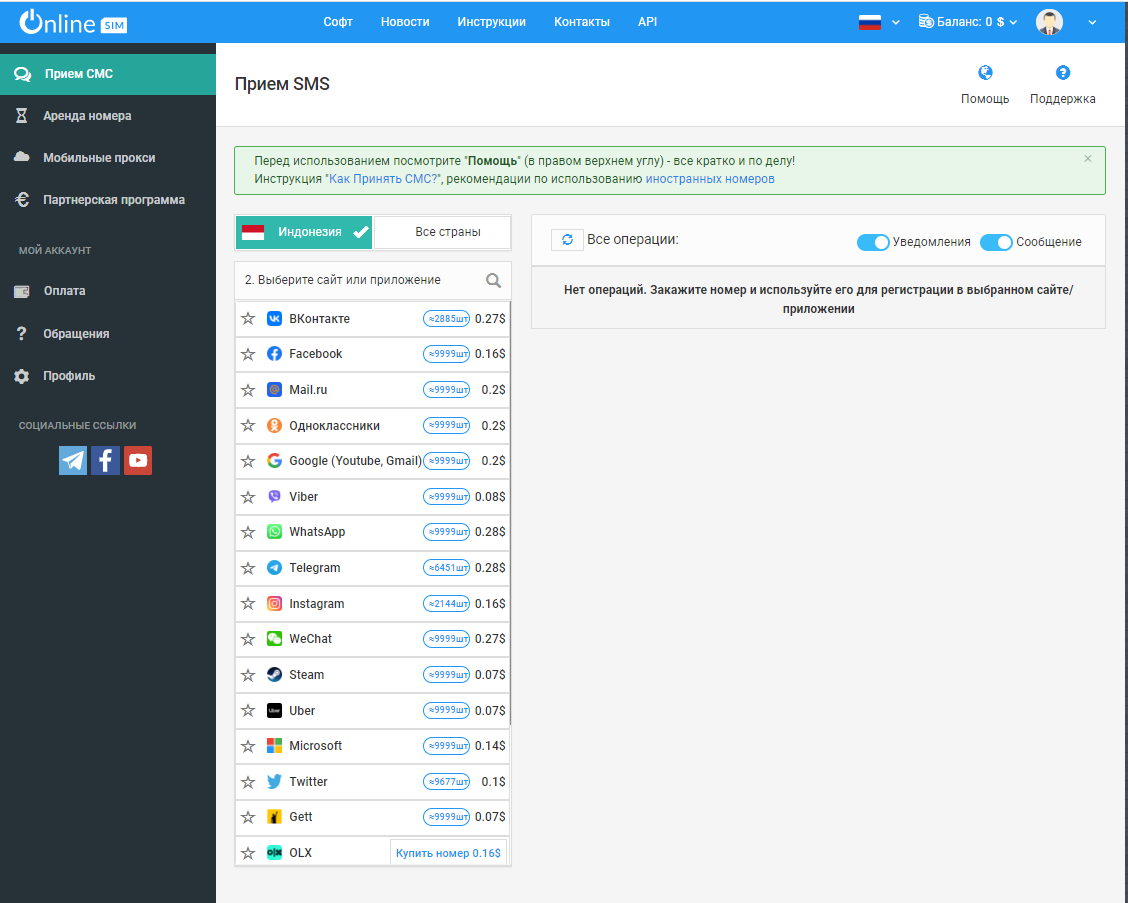

Далее вы попадаете в окно, где уже есть возможность выбирать номера разных стран для регистрации, и приложения, в которых вы хотите зарегистрироваться.

Цены разнятся – от пары центов до доллара за 1 смс. Например, цена на регистрацию Whatsapp на номер Индонезии стоит 0.28$. А на номер Германии или Британии 1,2$.

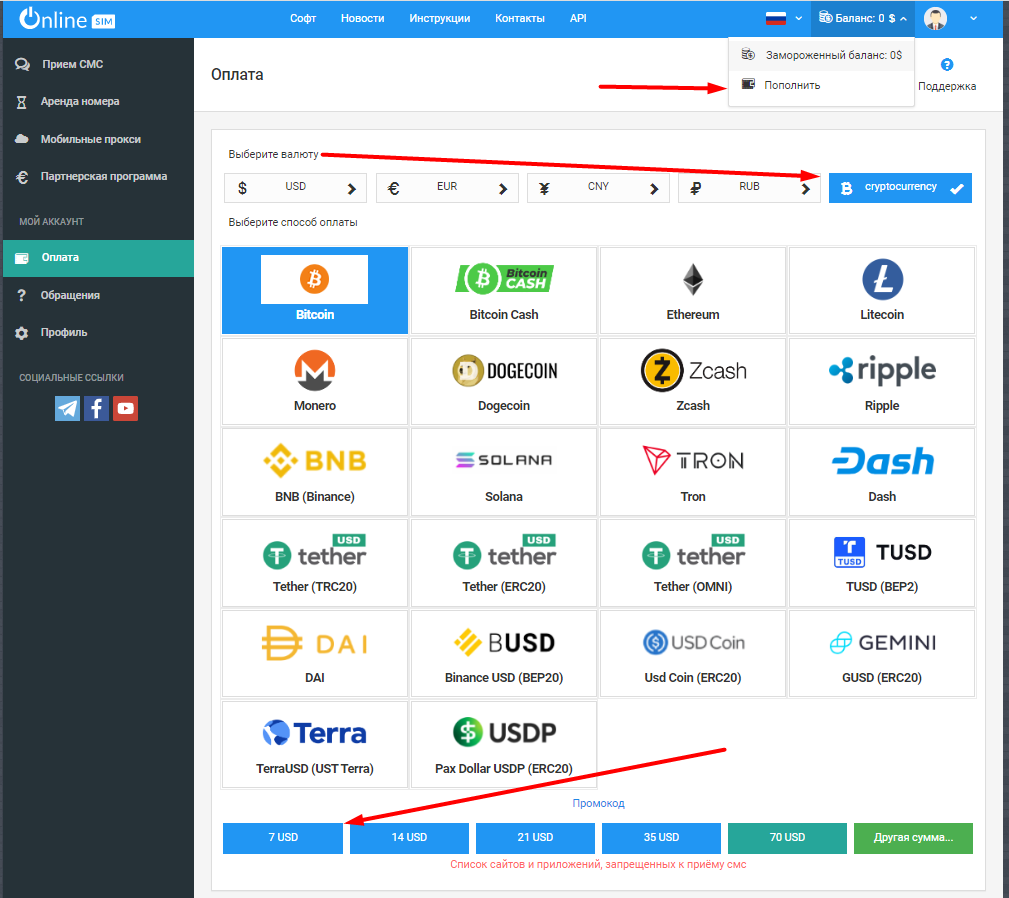

Выбираем пополнение криптовалютой – из-за санкций никакая другая финансовая система уже не работает, плюс криптовалюта позволит купить нам номер анонимно. На минимальную сумму 7$ можно зарегистрировать аккаунты во всех мессенджерах – себе, друзьям, еще и останется.

Далее выбирайте любой нужный мессенджер и активируйте его смс. Таким образом, на ваш виртуальный телефон, который находится на виртуальном компьютере, вам приходит смс с виртуального номера – и вы не оставили следов в сети. К тому же, вы имеете регистрацию на нужных вам сайтах и в приложениях – на номера, не связанные с вами.

Стоит отметить, что номера одноразовые. Если вы потеряете к ним доступ, еще раз смс не получите.

Как только вы зарегистрировались по виртуальной смс, сразу ставьте двухфакторную аутентификацию. Таким образом, если кто-то и будет пытаться по этому номеру получить доступ, ваша история действий будет в безопасности, правда ни вы, ни кто-то другой уже доступа к ней не получите.

Двухэтапная аутентификация

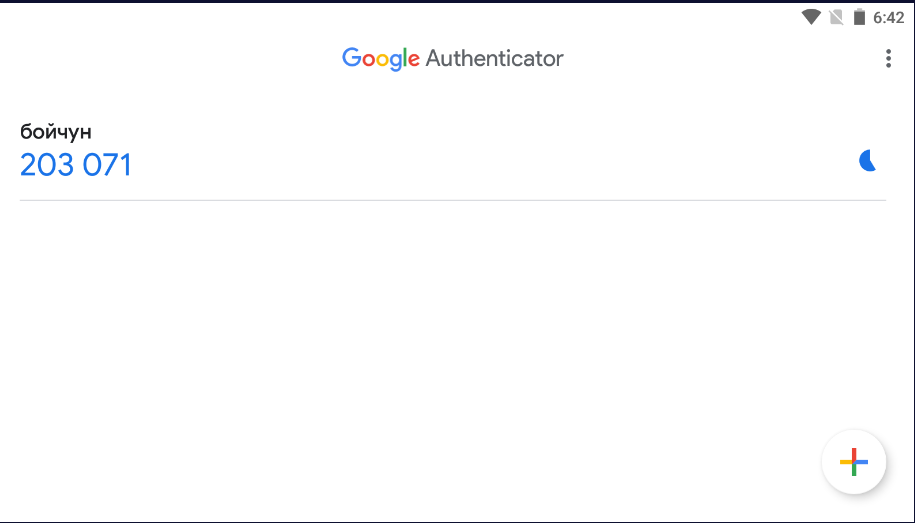

Должна быть всегда и у всех. Везде, где есть такая возможность. Для двухэтапной аутентификации рекомендуется использовать приложение Google authenticator – оно устанавливается на Android и iPhone.

Это приложение генерирует пароль для вашей двухфакторной аутентификации, каждые 30 секунд оно создает новый пароль.

Важно! Если вы находитесь на оккупированной территории. Попросите, чтобы ваш друг/знакомый установил себе это приложение, и отдайте коды ему.

Иногда там нужно сканировать QR коды. Например, я своему товарищу через Teamviewer демонстрировал их на экране.

Без логина и пароля ваших приложений он этими кодами не сможет воспользоваться, но и вы без кода приложения не сможете зайти куда-либо.

Не забывайте про кодовые фразы. Конечно, это очень усложняет и затягивает восстановление доступа, но так вы убережете свои данные и данные людей, с которыми общаетесь. И не позволите к чему-то их принудить обманным путем.

Пароли

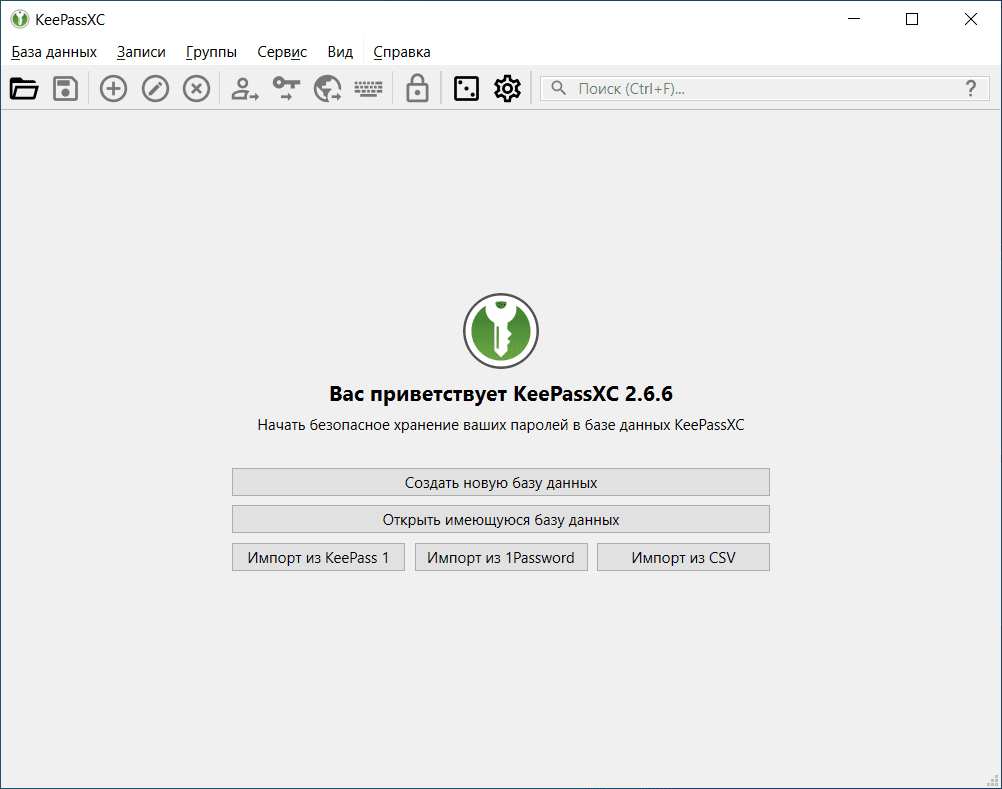

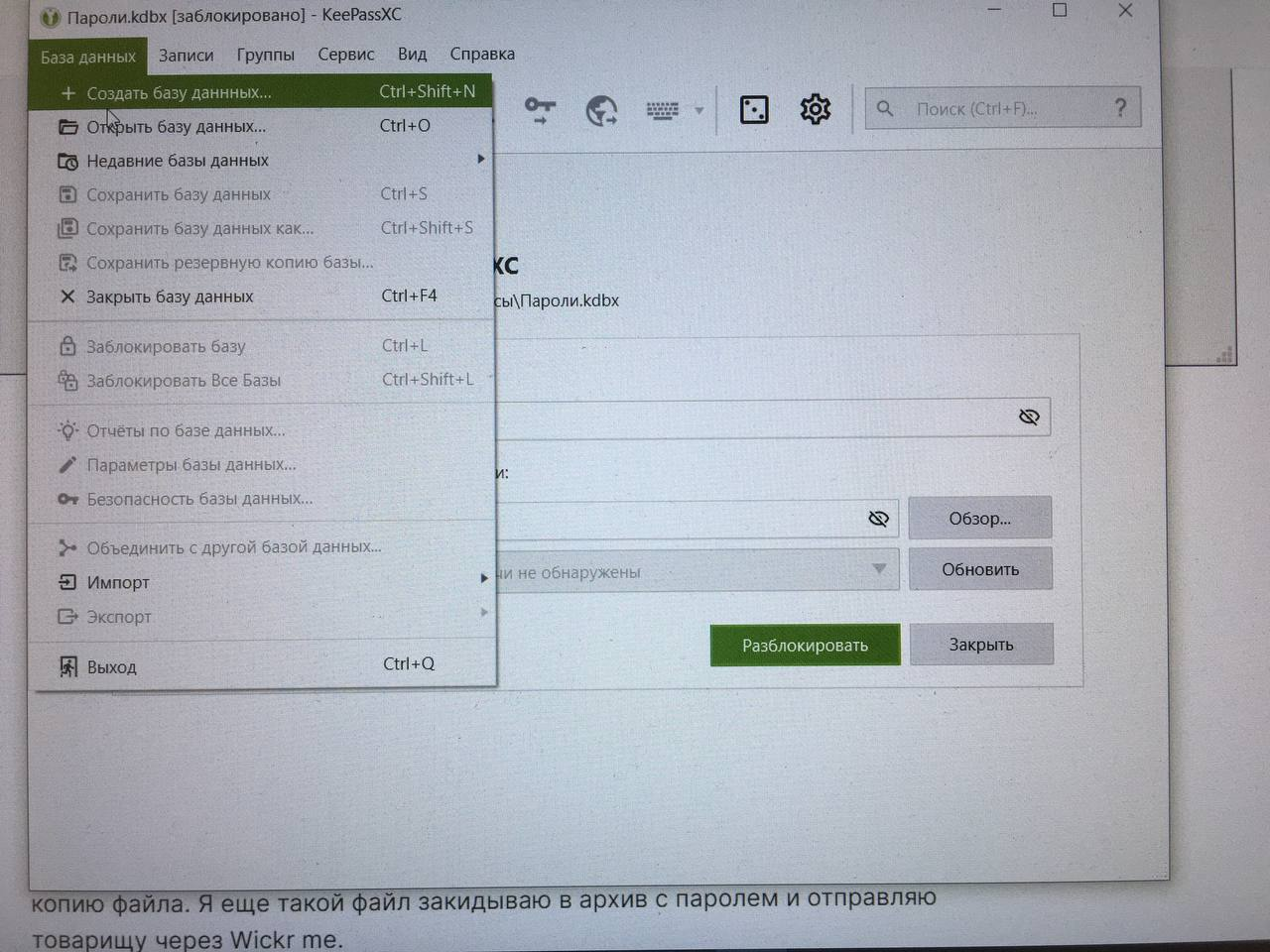

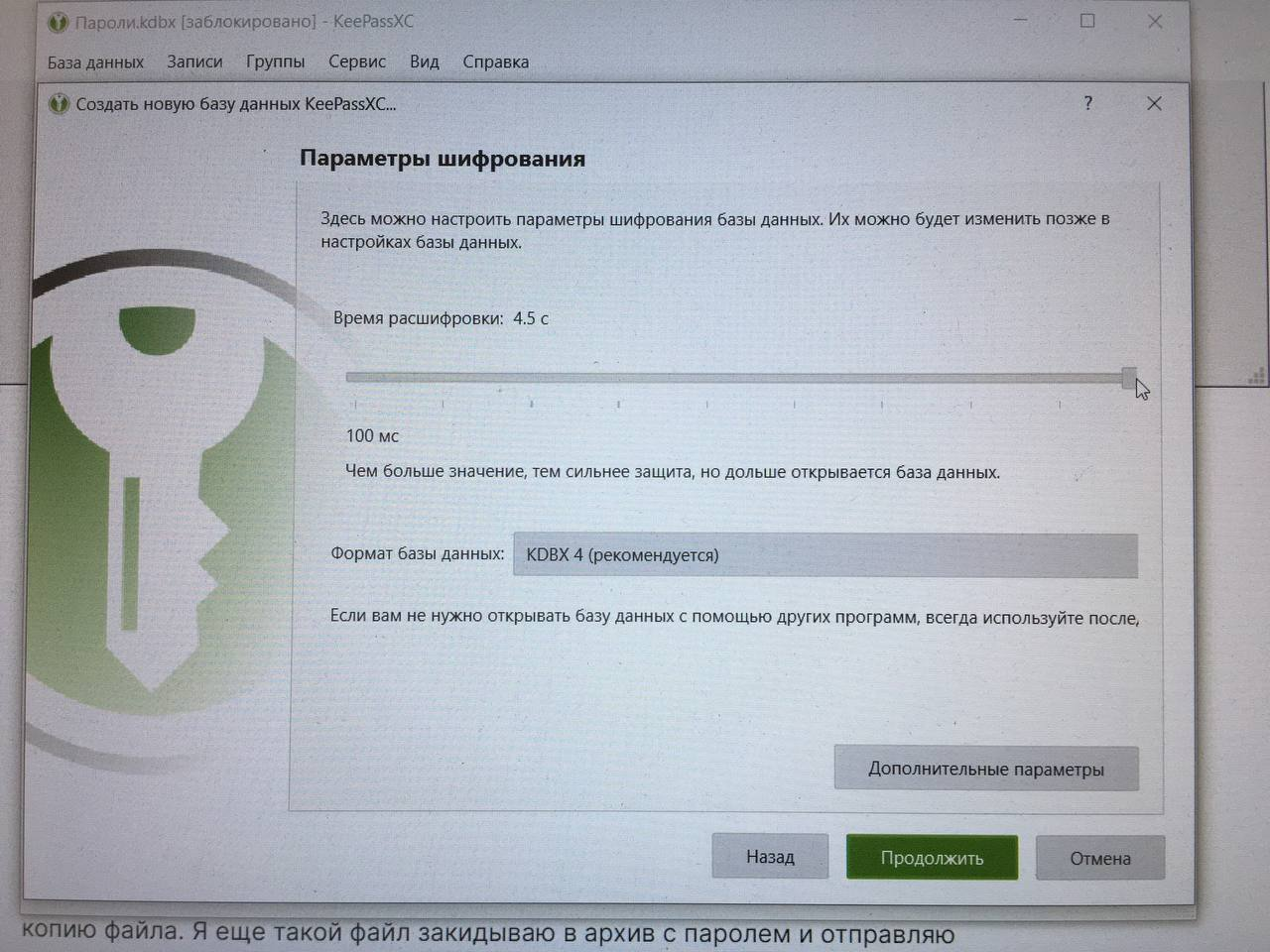

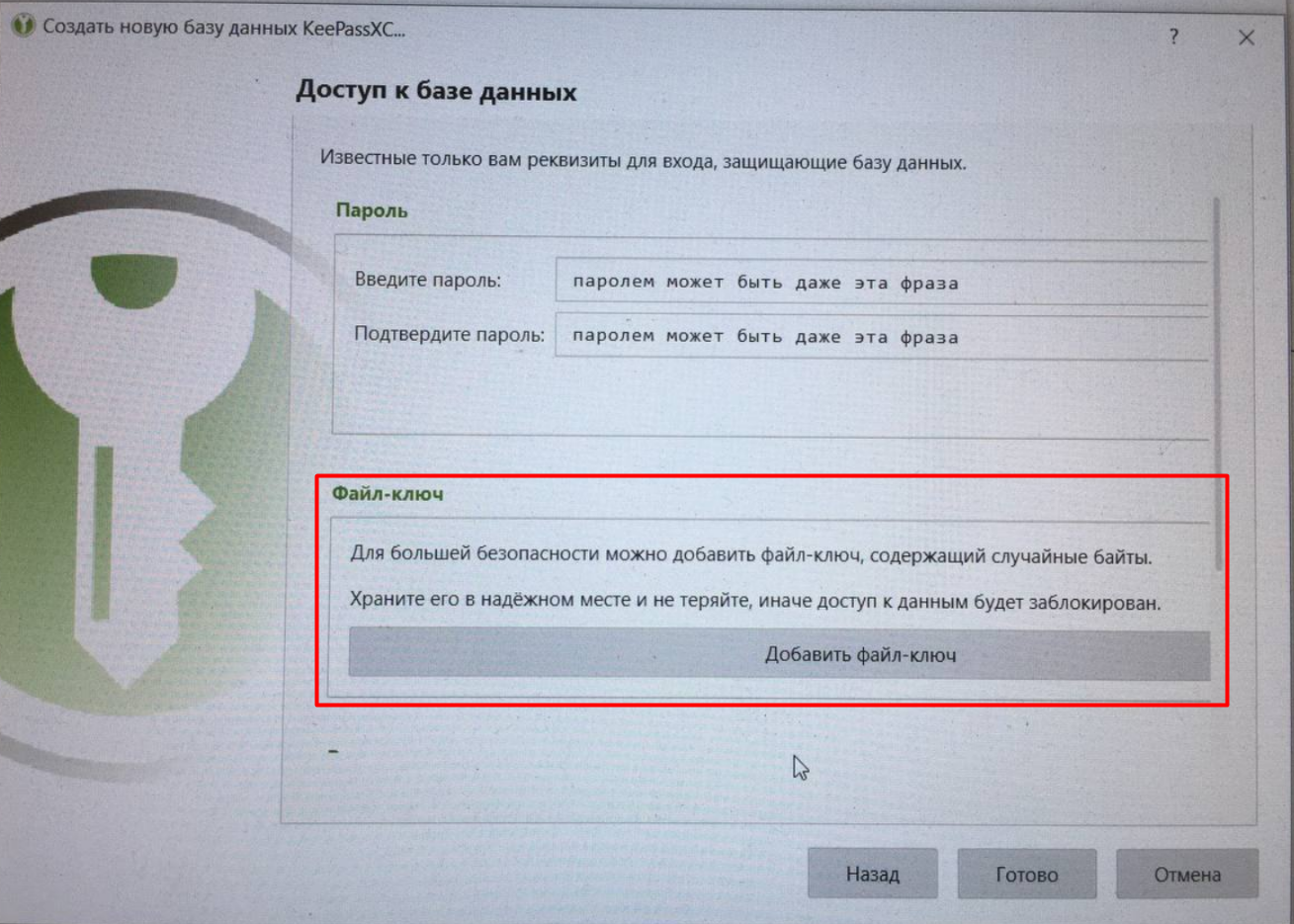

Коротко о паролях. Кроме пароля от зашифрованного компьютера, я не знаю ни одного своего пароля. Для всех паролей используется менеджер и генератор паролей KeePassXC. Он входит в пакет программ операционной системы с повышенной анонимностью Tails.

Его преимущество над остальными паролями – локальное хранение паролей, генерация паролей офлайн. Вообще вся его работа – офлайн, он не передает пароли через Интернет.

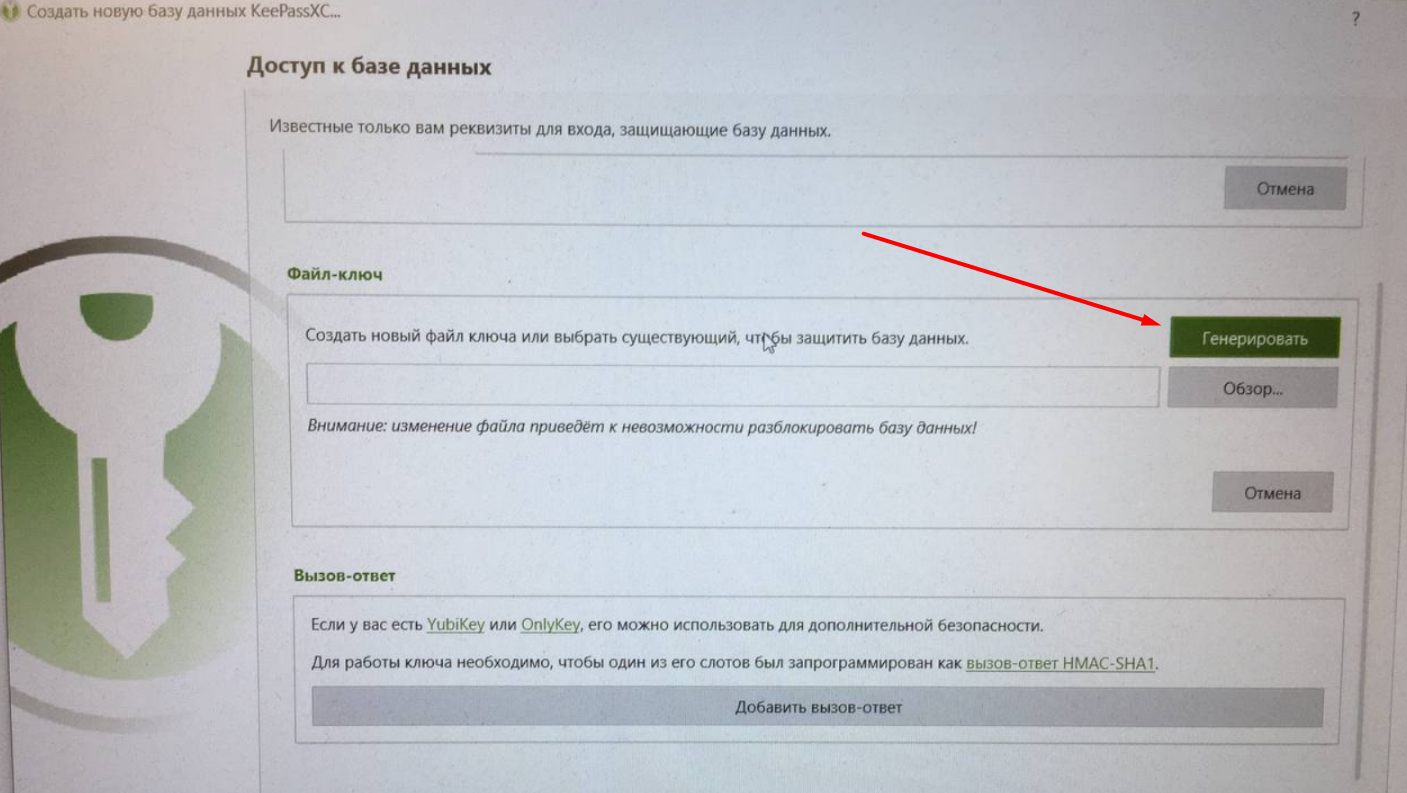

Также имеет большое значение возможность разблокировки базы паролей – файлом и аппаратным ключом типа YubiKey или OnlyKey и даже файлом ключем. Его, правда, нужно сгенерировать.

Рекомендуется хранить базу данных, файл-ключ и пароль отдельно – например, на разных флешках или в разных аккаунтах.

Программа генерирует и хранит подобные пароли для ваших учетных записей.

@xEu8if#tFsk-,v}:5r».k6eXk]8~d3!3_h}>SJ»eqqDBa.3po2$]tLBD^5!BT?!4Hb((Yd

Для надежности с каждым обновлением или новым паролем делайте резервную копию файла базы данных и отправляйте ее в облако.

Ключ-файл я попросил сохранить у одного товарища, который всегда онлайн. При необходимости он мне его присылает через Wickr me. Сам пароль от базы данных также случайно сгенерирован и находится на флешке, которую легко сломать или незаметно выбросить. То есть, ни один из своих паролей от аккаунтов я просто физически не могу знать и не смогу получить доступ к нему под принуждением.

Конечно, лучше всего прочитать FAQ программы, но как показывает практика, это мало кто делает.

На всякий случай, нужно иметь закопанную где-то шифрованную флешку с копией файла ключа – вдруг ваш товарищ случайно удалит файл или вам придется ломать флешку.

У меня это – водонепроницаемый контейнер, который спрятан в надежном месте очень далеко от дома.

Важно! Вы не должны иметь легкий доступ к своим аккаунтам в случае уничтожения своих носителей. Доступ к ним должен быть усложнен таким образом, чтобы сам процесс получения доступа к ним занимал несколько дней. Например, можно выехать на лодке к какому-то приметному месту и утопить контейнер, привязав его леской к чему-то незаметному или где-то зацементировать.

Если вы все правильно делали, у вас есть:

1. Физический телефон без привязки к вашей личности, в котором абсолютно ничего нет, кроме каких-то общих, некритичных публичных вещей. Например, это может быть пустой телеграмм для связи с одним человеком.

2. Зашифрованный ПК/Ноутбук c VPN, в котором – зашифрованная виртуальная машина. На ней – виртуальный телефон, а в нем все, что вам нужно из мобильных приложений, с паролями, которых вы сами не знаете. Плюс двухфакторная аутентификация, коды вам дает близкий человек, который должен удостовериться, что с вами все хорошо с помощью ранее оговоренных кодовых фраз. Или это может быть носитель, который вы можете уничтожить буквально за секунды.